In einem Aktiv / Passiv Cluster ist wie der Name es schon sagt, eine der Firewalls aktiv und die andere passiv. Falls eine der Firewalls ausfällt übernimmt die andere alle anfallenden Aufgaben.

In folgendem Status kann sich ein Cluster Member befinden:

- Master: Die momentan aktive Firewall

- Backup Master: Die momentan Passive Firewall

- Inactive: Die Firewall ist nich mehr erreichbar

Wenn die primäre Firewall ausfällt, geht sie in den Modus Inactive und der Backup Master geht in wird zum Master.

Wenn die ausgefallene Firewall wieder online kommt wechselt sie in den Modus Backup Master. Ein Failback findet nicht statt!

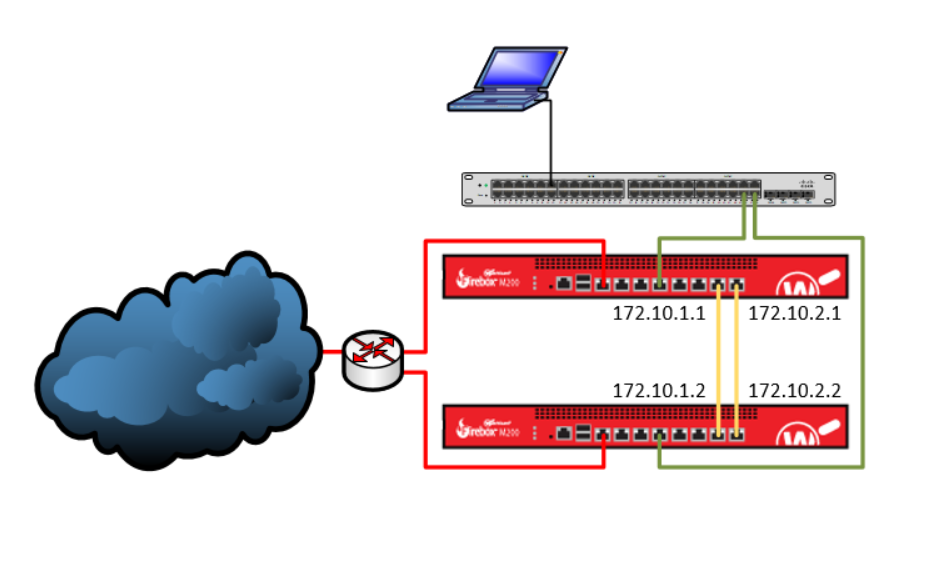

Wir definieren zwei Interfaces auf denen die Firewalls direkt miteinander verbunden sind. Diese Interfaces nennen sich „Cluster Interface“ und haben folgende Aufgaben:

- Die Konfiguration auf beiden Geräten synchron halten (DHCP Leases, Netzwerke etc.)

- Aushandeln, wer aktiv und wer passiv ist

- Feststellen, ob der andere Clustermember noch antwortet

Es empfiehlt sich zwei Interfaces dazu zu nutzen. Das letzte was Ihr wollt ist, dass wegen einem defekten Kabel oder Interface beide Firewalls meinen die andere Firewall sei nicht erreichbar deshalb den State Master haben**.** Dann habt ihr ein sogenanntes Split Brain, bei dem die Daten auf den Firewalls sich unterscheiden können und ihr habt zwei aktive DHCP Server, NTP Server etc. in eurem Netz.

Einrichtung

Als Erstes solltet Ihr die Firewalls in den Recovery Modus booten um sicher zu gehen, dass alle Konfigurationseinstellungen zurückgesetzt wurden.

Wir verbinden uns über eth1 mit einer der Firewalls und starten den Firecluster Wizard über Policy Manager > Firecluster > Setup.

Hier gebt Ihr als erstes an, dass Ihr einen Aktiv/Passiv Cluster einrichten wollt und vergebt eine andere Cluster ID als die default voreingestellte. Auf der nächsten Seite sind die Cluster Interfaces zu definieren, hier wählen wir 6 und 7. Als Management Interface wählen wir „1 (Trusted )“.

Als nächstes sind die Netzwerkeinstellungen des Clusters zu konfigurieren und die Feature Keys einzuspielen.

Firewall: BLN1 Management IP: 172.10.10.1 Primäres Cluster Interface: 172.10.1.1 Backup Cluster Interface: 172.10.2.1

Firewall: BLN2 Management IP: 172.10.10.2 Primäres Cluster Interface: 172.10.1.2 Backup Cluster Interface: 172.10.2.2

Im Configuration Wizard sieht das so aus:

Als letzte Konfiguration deaktivieren wir unter Network > Configuration noch die Interfaces 1,3,4 und 5, richten auf Interface 2 einen DHCP Scope ein und schreiben die Konfiguration auf die Firewall.

Failover testen

Jetzt sollten wir das Setup noch prüfen, verbindet euch hierzu mit der Management IP des Clusters. Wenn wir nun einen Dauerping absetzen, sollte dieser bei dem Ausfall einer der Firewalls nur kurz stocken.

[video width=“1914” height=“1026” mp4=“https://blog.hackzenwerk.org/wp-content/uploads/2018/01/2018-01-03_15-45-07.mp4”][/video]

Cheers, Ori