In diesem Artikel geht es darum wie ihr die Konfiguration von einem Cluster auf einen Anderen übertragen könnt, wenn sich das Modell ändert. Wenn sich das Modell nicht ändert, könnt ihr einfach vorgehen wie beim Erneuern des Feature Keys, nur das ihr halt den Feature Key der neuen Geräte verwendet.

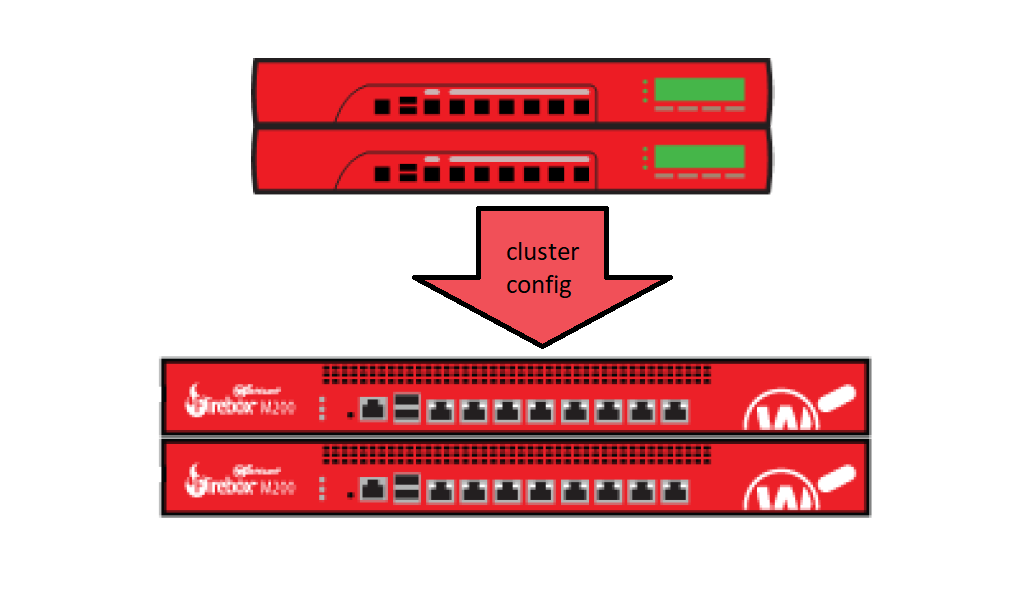

Ich werde in diesem Beispiel die Config von einem XTM330 Cluster auf einen M200 Cluster aufspielen.

Umsetzung

Als erstes solltet ihr die neuen Firewalls zurücksetzen, eine aktuelle Firmware einspielen und die Passwörter auf beiden Geräten ändern. Grund für die manuelle Passwortänderung ist, dass sich diese Einstellungen auf einem separaten Speicher in dem jeweiligen Gerät befinden, der Firebox-db.

Jetzt sichern wir die Config des alten Clusters (XTM-330) als Datei. Hierzu verbindet ihr euch zu der Management IP des Clusters uns wählt im Policy Manager File > Save > As file… Speichert die Konfiguration unter einem eindeutigen Namen wie Watchguard-XTM330-Cluster.xml

Jetzt wollen wir diese XTM330 Konfiguration in eine M200 Konfiguration umwandeln. Datzu erstellen wir eine leere Konfiguration und wählen als Modell die Zielplattform Grundlage, in diesem Beispiel also eine M200. Anschließend öffnen wir aus dieser leeren Konfigurationsdatei heraus die gespeicherte Konfiguration des XTM-330 Clusters. Wenn die Konfiguration geöffnet ist, überschreiben wir damit die neu angelegte M200 Konfiguration.

[video width=“1920” height=“1080” webm=“https://blog.hackzenwerk.org/wp-content/uploads/2018/04/0.webm”][/video]

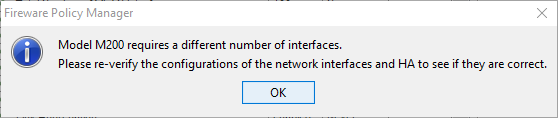

Ihr erhaltet dann die Meldung, das sich die Anzahl der Interfaces beider Modelle unterscheidet:

So lässt sich der Modelltyp der Konfigurationsdatei ändern. So weit so umständlich.

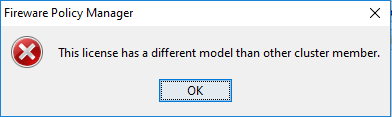

Als nächstes passen wir die die Feature Keys des Clusters an. Wenn ihr direkt versucht die Feature Keys in der Clusterkonfig anzupassen werdet Ihr die Fehlermeldung erhalten, dass der Key nicht zum Modell passt.

Dieses Problem wird dadurch verursacht, dass sich in der Konfiguration der einzelnen Firewall noch der alte Feature key befindet, welcher sie als ein bestimmtes Modell identifiziert. Mit aktivierter Clusterconfig kann diese nicht geändert werden, blockt aber nichtsdestotrotz das Anpassen der Clusterconfig.

Wir deaktivieren also zunächst den Cluster und spielen dann den Featurekey für die neue Firewall ein.

[video width=“1920” height=“1080” webm=“https://blog.hackzenwerk.org/wp-content/uploads/2018/04/5.webm”][/video]

Danach können wir den Cluster wieder aktivieren und die FeatureKeys der einzelnen Member ändern.

[video width=“1920” height=“1080” webm=“https://blog.hackzenwerk.org/wp-content/uploads/2018/04/6.webm”][/video]

Jetzt haben wir ein Cluster Config File welches bereit ist auf einen M200 Cluster geladen zu werden.

Verbindet euch zu einer der resetteten Firewalls und spielt die Clusterconfig ein. Achtet hier darauf, dass ihr unter Setup > OS Compatibility die Firmware der Firewall unterstützt.

[video width=“1920” height=“1080” webm=“https://blog.hackzenwerk.org/wp-content/uploads/2018/04/7.webm”][/video]

Startet das Gerät neu und verbindet euch zu der Management IP des Clusters. Wenn wir jetzt die zweite Firewall neu starten und die Clusterinterfaces verbinden, sollte sie nach einer Weile die als Inactive geflagte Firewall Backup Master werden.

Falls das fehlschlägt, was leider nicht selten der Fall ist, Factory resettet die zweite Box nochmal und spielt manuell die Clusterconfig ein. DANN NOCHMAL DIE PASSWÖRTER ÄNDERN!

Anschließend startet ihr die Firewall neu und sie sollte sich nach einer Weile im Cluster als Backup Master melden.

Cheers, Ori